Zawartość

- Ustawiać

- Co ja zobaczyłem

- Reklamy

- Amazon AWS

- Ok google

- Co Google wie o mnie?

- Co z Facebookiem, Twitterze i innymi?

- Potencjał a faktyczny

- Zakończyć

Prywatność cyfrowa to gorący temat. Wkroczyliśmy w erę, w której prawie wszyscy noszą podłączone urządzenie. Każdy ma kamerę. Wiele naszych codziennych czynności - od jazdy autobusem po dostęp do rachunków bankowych - odbywa się online. Powstaje pytanie: „kto śledzi wszystkie te dane?”

Niektóre z największych firm technologicznych na świecie są badane pod kątem sposobu, w jaki wykorzystują nasze dane. Co Google wie o tobie? Czy Facebook jest przejrzysty, jeśli chodzi o sposób przetwarzania danych? Czy Huawei nas szpieguje?

Aby spróbować odpowiedzieć na niektóre z tych pytań, stworzyłem specjalną sieć Wi-Fi, która pozwala mi przechwytywać każdy pakiet danych wysyłanych ze smartfona do Internetu. Chciałem sprawdzić, czy którekolwiek z moich urządzeń potajemnie wysyła dane do zdalnych serwerów bez mojej wiedzy. Czy mój telefon mnie szpieguje?

Ustawiać

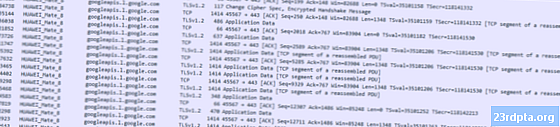

Aby przechwycić wszystkie dane płynące tam iz powrotem ze smartfona, potrzebowałem sieci prywatnej, takiej, w której jestem szefem, w której jestem rootem, w której jestem administratorem. Po uzyskaniu pełnej kontroli nad siecią mogę monitorować wszystko, co wchodzi i wychodzi z sieci. Aby to zrobić, skonfigurowałem Raspberry Pi jako punkt dostępu Wi-Fi. Pomysłowo nazwałem to PiNet. Następnie podłączyłem testowany smartfon do PiNet i wyłączyłem komórkową transmisję danych (aby się upewnić, że mam cały ruch). W tym momencie smartfon był podłączony do Raspberry Pi, ale nic więcej. Następnym krokiem jest skonfigurowanie Pi do przekazywania całego ruchu, który dostaje do Internetu. Właśnie dlatego Pi jest tak doskonałym urządzeniem, ponieważ wiele modeli ma zarówno Wi-Fi, jak i Ethernet na pokładzie. Podłączyłem Ethernet do mojego routera i teraz wszystko, co smartfon wysyła i odbiera, musi przepływać przez Raspberry Pi.

Istnieje wiele narzędzi do analizy sieci, a jednym z najbardziej popularnych jest WireShark. Umożliwia przechwytywanie i przetwarzanie każdego pakietu danych latającego w sieci w czasie rzeczywistym. Z moim Pi między moimi smartfonami a Internetem korzystałem z WireShark do przechwytywania wszystkich danych. Po schwytaniu mogłem analizować to w wolnym czasie. Zaletą metody „przechwyć teraz, zadaj pytania później” jest to, że mogę pozostawić konfigurację uruchomioną na noc i zobaczyć, jakie sekrety ujawnia mój smartfon w środku nocy!

Testowałem cztery urządzenia:

- Huawei Mate 8

- Pixel 3 XL

- OnePlus 6T

- Galaxy Note 9

Co ja zobaczyłem

Pierwszą rzeczą, którą zauważyłem, były nasze smartfony rozmawiające z Google dużo. Myślę, że nie powinno mnie to dziwić - cały ekosystem Androida jest zbudowany wokół usług Google - ale ciekawie było zobaczyć, jak kiedy obudziłem urządzenie ze snu, ucieka i sprawdza Gmaila oraz bieżący czas sieci (przez NTP) i całą masę innych rzeczy. Byłem również zaskoczony, ile nazw domen posiada Google. Spodziewałem się wszystkich serwerów coś.whokolwiek.google.pl, ale Google ma domeny o nazwach takich jak 1e100.net (które, jak sądzę, jest odniesieniem do Googolplex), gstatic.com, crashlytics.com i tak dalej.

Sprawdziłem i zweryfikowałem każdą domenę i każdy adres IP, z którym skontaktowały się urządzenia testowe, aby upewnić się, że wiem, z kim rozmawia mój smartfon.

Poza rozmową z Google, nasze smartfony wydają się dość beztroskimi motylkami społecznościowymi i mają szerokie grono przyjaciół. Oczywiście są one wprost proporcjonalne do liczby zainstalowanych aplikacji. Jeśli masz zainstalowany WhatsApp i Twitter, zgadnij co, Twoje urządzenie regularnie kontaktuje się z serwerami WhatsApp i Twitter!

Czy widziałem jakieś niecne połączenia z serwerami w Chinach, Rosji lub Korei Północnej? Nie.

Reklamy

Smartfon często łączy się z sieciami dostarczania treści, aby otrzymywać reklamy. Ponownie, z którymi sieci się łączy i ile będzie zależeć od zainstalowanych aplikacji. Większość aplikacji obsługiwanych przez reklamy korzysta z bibliotek udostępnianych przez sieć reklamową, co oznacza, że twórca aplikacji ma niewielką lub żadną wiedzę o tym, jak reklamy są faktycznie wyświetlane lub jakie dane są wysyłane do sieci reklamowej. Najpopularniejszymi dostawcami reklam, jakie widziałem, były Doubleclick i Akamai.

Jeśli chodzi o prywatność, te biblioteki reklam mogą być kontrowersyjnym tematem, ponieważ twórca aplikacji zasadniczo ufa platformie, że zrobi to dobrze z danymi i wyśle tylko to, co jest ściśle potrzebne do wyświetlania reklam. Wszyscy widzieliśmy, jak wiarygodne są platformy reklamowe podczas codziennego korzystania z Internetu. Wyskakujące okienka, pop-under, automatycznie odtwarzane filmy, nieodpowiednie reklamy, reklamy, które przejmują cały ekran - lista jest długa. Gdyby reklamy nie były tak uciążliwe, nigdy nie byłoby programów blokujących reklamy.

Amazon AWS

Widziałem sporo aktywności sieciowej związanej z Amazon Web Services (AWS). Jako główny dostawca serwerów w chmurze, Amazon jest często logicznym wyborem dla twórców aplikacji, którzy potrzebują baz danych i innych możliwości przetwarzania na serwerze, ale nie chcą utrzymywać własnych serwerów fizycznych.

Ogólnie rzecz biorąc, połączenia z AWS należy uznać za nieszkodliwe. Są tam, aby zapewnić usługi, o które prosiłeś. Podkreśla jednak otwarty charakter podłączonych urządzeń. Po zainstalowaniu aplikacji istnieje możliwość, że może ona wysłać dowolne zgromadzone dane do niewłaściwego użytkownika, nawet za pośrednictwem renomowanego usługodawcy, takiego jak Amazon. Android chroni przed tym na kilka sposobów, w tym przez egzekwowanie uprawnień w aplikacjach oraz w usługach takich jak Play Protect. Dlatego poboczne aplikacje mogą być bardzo niebezpieczne.

Ok google

Ponieważ PiNet pozwala mi przechwytywać każdy pakiet sieciowy, chciałem sprawdzić, czy Google potajemnie szpieguje mnie, aktywując mikrofon na moim Pixel 3 XL i wysyłając dane do Google. Gdy aktywujesz Voice Match na Pixel 3 XL, będzie on stale słuchał słów kluczowych „OK Google” lub „Hej Google”. Słuchanie na stałe brzmi dla mnie niebezpiecznie. Jak powie każdy polityk, otwarty mikrofon jest zagrożeniem, którego należy unikać za wszelką cenę!

Urządzenie służy do lokalnego słuchania frazy, bez łączenia się z Internetem. Jeśli hasło nie zostanie usłyszane, nic się nie stanie. Po wykryciu frazy kluczowej urządzenie wyśle fragment kodu na serwery Google, aby dokładnie sprawdzić, czy jest to wynik fałszywie dodatni. Jeśli wszystko się sprawdzi, urządzenie wysyła dźwięk do Google w czasie rzeczywistym, dopóki polecenie nie zostanie zrozumiane lub urządzenie przekroczy limit czasu.

Właśnie to widziałem.

W ogóle nie ma ruchu w sieci, nawet gdy rozmawiałem bezpośrednio przez telefon. W momencie, gdy powiedziałem „Hej Google”, strumień ruchu sieciowego w czasie rzeczywistym był wysyłany do Google, dopóki interakcja nie ustała. Próbowałem oszukać Pixel 3 XL z niewielkimi odmianami słowa kluczowego, np. „Pray Google” lub „Hej Gogle”. Raz udało mi się go wysłać do Google w celu dalszej weryfikacji, ale urządzenie nie otrzymało potwierdzenia, więc Asystent nie został aktywowany.

Co Google wie o mnie?

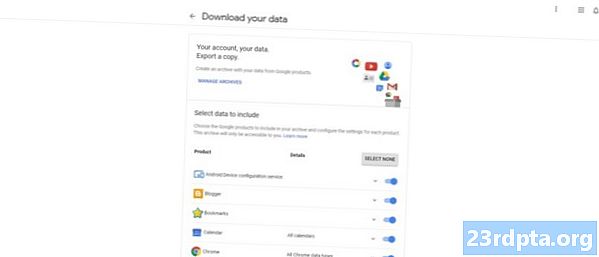

Google oferuje usługę o nazwie Takeout, która umożliwia pobieranie wszystkich danych z Google, rzekomo w celu migracji danych do innych usług. Jest to jednak również dobry sposób na sprawdzenie, jakie dane Google ma na Twój temat. Jeśli spróbujesz pobrać wszystko, powstałe archiwum może być ogromne (może ponad 50 GB), ale obejmie to wszystkie twoje zdjęcia, wszystkie klipy wideo, każdy plik zapisany na Dysku Google, wszystko, co przesłałeś do YouTube, wszystkie e-maile , i tak dalej. Aby sprawdzić prywatność, nie muszę sprawdzać, jakie zdjęcia ma Google, już to wiem. Wiem też, jakie mam wiadomości e-mail, jakie pliki mam na Dysku Google itd. Jeśli jednak wykluczę te nieporęczne elementy multimedialne z pobierania i skoncentruję się na aktywności i metadanych, pobieranie może być dość małe.

Niedawno ściągnąłem moją Takeouta i przekopałem się, aby zobaczyć, co Google wie o mnie. Dane docierają jako jeden lub więcej plików .zip zawierających foldery dla każdego z różnych obszarów, w tym Chrome, Google Pay, Google Play Music, Moja aktywność, Zakupy, Zadanie i tak dalej.

Nurkowanie w każdym folderze pokazuje, co Google wie o tobie w tym obszarze. Na przykład jest kopia moich zakładek Chrome i kopia list odtwarzania utworzonych w Google Play Music. Na początku nie było nic zaskakującego. Spodziewałem się listy moich Przypomnień, ponieważ utworzyłem je za pomocą Asystenta Google, więc Google powinien mieć ich kopię. Ale była jedna lub dwie niespodzianki, nawet dla kogoś tak „znającego się na technologii” jak ja.

Pierwszy to folder z nagraniami MP3 wszystkiego, co kiedykolwiek powiedziałem. Był też plik HTML z transkrypcją wszystkich tych poleceń. Aby to wyjaśnić, są to polecenia, które wydałem Asystentowi Google po aktywacji za pomocą „Hej, Google”. Szczerze mówiąc, nie spodziewałem się, że Google zachowa plik MP3 ze wszystkimi moimi poleceniami.OK, rozumiem, że jest pewna wartość inżynierska w sprawdzaniu jakości Asystenta, ale nie sądzę, że Google musi zachować te pliki audio. To trochę dużo.

Była też lista wszystkich artykułów, które kiedykolwiek czytałem w Google News, zapis za każdym razem, gdy grałem w Solitaire, i wszystkie wyszukiwania, które przeprowadziłem w Google Play Music, sięgają prawie pięciu lat!

Okazuje się, że Google przetwarza wszystkie wiadomości e-mail szukające zakupów i tworzy ich zapis.

Ten, który naprawdę mnie zszokował, był w folderze Zakupy. Tutaj Google miał zapis wszystkiego, co kiedykolwiek kupiłem online. Najstarszy przedmiot pochodzi z 2010 roku, kiedy kupiłem bilety na samolot. Chodzi o to, że nie kupiłem tych biletów ani żadnych innych przedmiotów za pośrednictwem Google. Mam rekordy zakupów dla produktów z Amazon, eBay i iTunes. Są nawet zapisy kupionych przeze mnie kartek urodzinowych.

Kopiąc głębiej zacząłem szukać zakupów, których nie zrobiłem! Po zarysowaniu głowy okazuje się, że te dane są wynikiem przetwarzania przez Google moich e-maili i zgadywania przy zakupach, które zrobiłem. Prawdopodobnie widzieliście to zwłaszcza w odniesieniu do lotów. Jeśli otworzysz wiadomość e-mail od linii lotniczej, Gmail z przyjemnością umieści niektóre informacje podsumowujące Twój lot w specjalnej zakładce u góry.

Okazuje się, że Google przetwarza wszystkie wiadomości e-mail szukające zakupów i tworzy ich zapis. Gdy ktoś przekaże Ci wiadomość e-mail o zakupie, Google może nawet nieumyślnie przeanalizować go jako dokonany zakup!

Co z Facebookiem, Twitterze i innymi?

Media społecznościowe i prywatność są w pewnym sensie sprzeczne. Jak powiedział Harold Finch w programie telewizyjnym Osoba zainteresowana na temat mediów społecznościowych: „Rząd próbował to rozgryźć od lat. Okazuje się, że większość ludzi chętnie je zgłosiła. ”W mediach społecznościowych chętnie publikujemy informacje, takie jak urodziny, nazwiska, przyjaciele, koledzy, zdjęcia, zainteresowania, listy życzeń i aspiracje. Następnie, po opublikowaniu wszystkich tych informacji, jesteśmy zszokowani, gdy są one wykorzystywane w sposób, w jaki nie zamierzaliśmy. Jak powiedział inny słynny bohater o hali hazardowej, którą odwiedził: „Jestem zszokowany, zszokowany, gdy odkryłem, że hazard tutaj się dzieje!”

Wszystkie duże serwisy społecznościowe, w tym Facebook i Twitter, mają politykę prywatności i mają dość szeroki zakres. Oto fragment zasad Twittera:

„Oprócz informacji, które nam udostępniasz, używamy Twoich tweetów, treści, które przeczytałeś, polubiłeś lub podałeś dalej, oraz innych informacji w celu ustalenia, jakie tematy Cię interesują, wiek, języki, którymi się posługujesz, i inne sygnały aby pokazać Ci bardziej odpowiednie treści. ”

Czy Twoje urządzenie łączy się z serwisem Twitter i pozwala Twitterowi określić takie rzeczy, jak wiek, język, w którym mówisz i jakie rzeczy Cię interesują? Pewnie.

Profiluje cię - i pozwalasz to robić.

Oto kluczowe pytanie: jeśli nie miałbym smartfona, czy powstrzymałoby to byty od szpiegowania mnie, gdyby chciały?

Potencjał a faktyczny

Największym problemem z podłączonymi urządzeniami i podmiotami online nie jest to, co robią, ale to, co mogą zrobić. Użyłem wyrażenia „byty” celowo, ponieważ zagrożenia związane z masową inwigilacją, szpiegowaniem i profilowaniem dotyczą nie tylko Google czy Facebook. Ignorując prawdziwe błędy oprogramowania (błędy), a także standardowe modele biznesowe dużych firm internetowych, można spokojnie powiedzieć, że Google cię nie szpieguje. Facebook też nie. Rząd też nie. To nie znaczy, że nie mogą - lub nie będą.

Czy jakiś haker lub rządowy szpieg aktywuje mikrofon w telefonie, aby cię wysłuchać? Nie, ale mogliby. Jak widzieliśmy ostatnio podczas wydarzeń związanych z morderstwem Jamala Khashoggi, podmioty mogą oszukać cię w zainstalowaniu aplikacji, która cię szpieguje. Firmy takie jak Zerodium sprzedają rządom luki w systemie zero-day, które mogą pozwolić na zainstalowanie złośliwych aplikacji (takich jak Pegasus) na twoim urządzeniu bez Twojej wiedzy.

Czy widziałem taką aktywność na moich urządzeniach? Nie, ale nie jestem prawdopodobnym celem takiej inwigilacji i kradzieży. Nadal może przytrafić się komuś innemu.

Oto kluczowe pytanie: jeśli nie miałbym smartfona, czy powstrzymałoby to byty przed szpiegowaniem mnie, gdyby chciały?

Przed wprowadzeniem smartfonów każdy większy rząd na świecie był już zaangażowany w szpiegostwo i inwigilację. II wojnę światową prawdopodobnie wygrał łamiąc kod Enigmy i uzyskując dostęp do ukrytej inteligencji. Smartfonów nie można winić, ale teraz jest większa powierzchnia ataku - innymi słowy, istnieje więcej sposobów na szpiegowanie ciebie.

Zakończyć

Po moich testach jestem pewien, że żadne z używanych przeze mnie urządzeń nie robi niczego niezwykłego ani złego. Problem prywatności jest jednak większy niż tylko urządzenie, które nie jest celowo złośliwe. Praktyki biznesowe firm takich jak Google, Facebook i Twitter są wysoce dyskusyjne i często wydają się przekraczać granice prywatności.

Jeśli chodzi o szpiegostwo, przed moim domem nie stoi biała furgonetka obserwująca moje ruchy i kierująca mikrofon kierunkowy w moje okna. Właśnie sprawdziłem. Nikt nie rąbał mojego telefonu. To nie znaczy, że nie mogą.