Zawartość

- Co to jest hakowanie szarego kapelusza?

- Przedstawiamy etycznego hakera

- Jak się dzieje hackowanie?

- Jak hakerzy włamują się: najlepsze strategie

- Atak phishingowy

- Wstrzyknięcie SQL

- Exploit zero-day

- Brutalny atak

- atak DOS

- Twoja praca jako etycznego hakera

- Jak zacząć jako etyczny haker

Kiedy myślisz o hakerach, zwykle myślisz o ludziach w bluzach, którzy próbują zdobyć poufne dane dużych firm - etyczne hakowanie brzmi jak oksymoron.

Prawda jest taka, że wiele osób hakujących robi to z całkowicie uczciwych powodów. Istnieje wiele dobrych powodów, aby nauczyć się hakowania. Można je podzielić na neutralne powody „szarego kapelusza” i produktywne powody „białego kapelusza”.

Co to jest hakowanie szarego kapelusza?

Po pierwsze, istnieje miłość majsterkowania: patrzenie, jak działają rzeczy, i wzmacnianie siebie. Ten sam impuls, który skłania dziecko do rozbierania zegarka na części i inżynierii wstecznej, może zmotywować cię do sprawdzenia, czy możesz równie skutecznie ominąć bezpieczeństwo programu X lub Y.

Pocieszające jest to, że możesz się bronić online

Mamy nadzieję, że nigdy nie będziesz musiał włamać się na konto e-mail, ale znając cię mógłby w razie potrzeby (twoja siostra została porwana!) jest jednak atrakcyjne. To trochę jak sztuki walki. Większość z nas ma nadzieję, że nigdy nie będzie musiała walczyć naprawdę, ale pocieszające jest to, że możesz się bronić.

Hakowanie naprawdę może być użytecznym środkiem samoobrony. Czytając wprowadzenie do etycznego hakowania, możesz dowiedzieć się o zagrożeniach dla swojej prywatności i bezpieczeństwa w Internecie. W ten sposób możesz uchronić się przed potencjalnymi atakami, zanim one wystąpią, i podejmować mądrzejsze decyzje. Wraz z początkiem Internetu przedmiotów coraz więcej osób będzie „online”. Nauka podstaw bezpieczeństwa danych może wkrótce stać się kwestią samozachowawczą.

Przedstawiamy etycznego hakera

Hackowanie etyczne jest również wysoce dochodowe. Jeśli chcesz ominąć systemy bezpieczeństwa na życie, istnieje wiele wysoce dochodowych ścieżek kariery do tego celu. Możesz pracować jako analityk bezpieczeństwa informacji, pentester, specjalista IT lub możesz sprzedawać swoje umiejętności online za pośrednictwem kursów i e-booków. Podczas gdy wiele zadań jest niszczonych przez automatyzację i cyfryzację, zapotrzebowanie na specjalistów ds. Bezpieczeństwa będzie tylko rosło.

Etyczne hakowanie jest wysoce dochodowe

Ktoś, kto pracuje w którejkolwiek z tych dziedzin, zwykle rozumie się przez „etycznego hakera”. Przyjrzyjmy się dalej.

Jak się dzieje hackowanie?

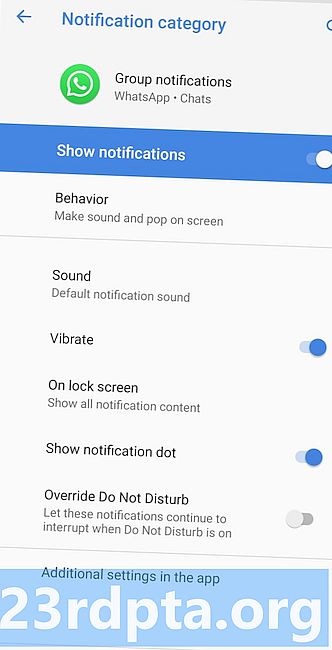

Na poziomie podstawowym etyczni hakerzy testują bezpieczeństwo systemów. Za każdym razem, gdy używasz systemu w sposób niezgodny z przeznaczeniem, robisz „włamanie”. Zwykle oznacza to ocenę „danych wejściowych” systemu.

Dane wejściowe mogą być dowolne, od formularzy na stronie internetowej, po otwarte porty w sieci. Są one niezbędne do interakcji z niektórymi usługami, ale stanowią cele dla hakerów.

Czasami może to oznaczać myślenie nieszablonowe. Pozostaw pamięć USB leżącą w pobliżu, a często ktoś, kto ją znajdzie, podłącza ją. Może to dać właścicielowi tej pamięci USB ogromną kontrolę nad systemem, którego dotyczy problem. Istnieje wiele informacji, które zwykle nie są uważane za zagrożenie, ale bystry haker może znaleźć sposób na ich wykorzystanie.

Więcej danych wejściowych oznacza większą „powierzchnię ataku” lub więcej możliwości dla atakujących. To jeden z powodów, dla których ciągłe dodawanie nowych funkcji (znane jako wzdęcie funkcji) nie zawsze jest dobrym pomysłem dla programistów. Analityk bezpieczeństwa często próbuje zmniejszyć powierzchnię ataku, usuwając niepotrzebne dane wejściowe.

Jak hakerzy włamują się: najlepsze strategie

Aby być skutecznym hakerem etycznym, musisz wiedzieć, z czym masz do czynienia. Jako etyczny haker lub „pentester” Twoim zadaniem będzie próba tego rodzaju ataków na klientów, abyś mógł dać im szansę na usunięcie słabych punktów.

Twoim zadaniem będzie próba tego rodzaju ataków na klientów

Oto tylko niektóre ze sposobów, w jakie haker może próbować włamać się do sieci:

Atak phishingowy

Atak typu „phishing” jest formą „inżynierii społecznej”, w której haker atakuje użytkownika („oprogramowanie mokre”), a nie bezpośrednio sieć. Robią to, próbując nakłonić użytkownika do dobrowolnego przekazania swoich danych, na przykład udając się do osoby zajmującej się naprawą IT lub wysyłając wiadomość e-mail, która wydaje się pochodzić od marki, z którą mają do czynienia i której ufają (nazywa się to fałszowaniem). Mogą nawet stworzyć fałszywą stronę internetową z formularzami, które zbierają dane.

Niezależnie od tego, atakujący musi po prostu użyć tych danych, aby zalogować się na konto i będzie miał dostęp do sieci.

Wyłudzanie informacji typu „spear” to wyłudzanie informacji skierowane do określonej osoby w organizacji. Wielorybnictwo oznacza atakowanie największych kahunów - wysokich rangą menedżerów i menedżerów. W większości przypadków phishing często nie wymaga żadnych umiejętności obsługi komputera. Czasami wszystko, czego haker potrzebuje, to adres e-mail.

Wstrzyknięcie SQL

Ten jest prawdopodobnie trochę bliższy wyobrażeniom o hakerach. Structured Query Language (SQL) to fantazyjny sposób opisywania szeregu poleceń, których można używać do manipulowania danymi przechowywanymi w bazie danych. Gdy prześlesz formularz na stronie internetowej, aby utworzyć nowe hasło użytkownika, zwykle spowoduje to utworzenie pozycji w tabeli zawierającej te dane.

Czasami formularz również niechcący akceptuje polecenia, które mogą pozwolić hakerowi na nielegalne pobieranie lub manipulowanie wpisami.

Haker lub pentester potrzebowałby dużo czasu, aby ręcznie wyszukać te możliwości na dużej stronie internetowej lub aplikacji internetowej, w której pojawiają się narzędzia takie jak Hajiv. To automatycznie szuka luk w celu ich wykorzystania, co jest niezwykle przydatne dla specjalistów ds. bezpieczeństwa, ale także dla tych, którzy mają złe zamiary.

Exploit zero-day

Exploit „zero-day” polega na szukaniu słabych punktów w kodowaniu oprogramowania lub protokołach bezpieczeństwa, zanim deweloper będzie miał możliwość ich usunięcia. Może to obejmować ukierunkowanie na własne oprogramowanie firmy lub może wiązać się z atakowaniem oprogramowania, którego używa. W jednym słynnym ataku hakerzy uzyskali dostęp do kamer bezpieczeństwa w biurze firmy, wykorzystując exploity zero-day. Stamtąd mogli nagrać wszystko, co ich zainteresowało.

Haker może stworzyć złośliwe oprogramowanie zaprojektowane w celu wykorzystania tej luki w zabezpieczeniach, które następnie potajemnie zainstaluje na komputerze docelowym. Jest to rodzaj hakowania, który korzysta z umiejętności kodowania.

Brutalny atak

Brutalny atak to metoda złamania kombinacji hasła i nazwy użytkownika. Działa to poprzez przeglądanie każdej możliwej kombinacji pojedynczo, aż trafi na zwycięską parę - tak jak włamywacz może przechodzić przez kombinacje na sejfie. Ta metoda zazwyczaj polega na użyciu oprogramowania, które może obsłużyć proces w ich imieniu.

atak DOS

Atak typu „odmowa usługi” (DOS) oznacza wyłączenie określonego serwera na pewien czas, co oznacza, że nie jest on już w stanie świadczyć swoich zwykłych usług. Stąd nazwa!

Ataki DOS są przeprowadzane przez pingowanie lub w inny sposób wysyłanie ruchu do serwera tak wiele razy, że zostaje on przytłoczony ruchem. Może to wymagać setek tysięcy próśb, a nawet milionów.

Największe ataki DOS są „rozproszone” na wiele komputerów (zwanych łącznie botnetem), które zostały przejęte przez hakerów wykorzystujących złośliwe oprogramowanie. To sprawia, że są atakami DDOS.

Twoja praca jako etycznego hakera

To tylko niewielki wybór różnych metod i strategii, które hakerzy często stosują w celu uzyskania dostępu do sieci. Częścią apelu etycznego hakowania dla wielu jest kreatywne myślenie i poszukiwanie potencjalnych słabości w bezpieczeństwie, których inni mogliby przegapić.

Twoim zadaniem jako etycznego hakera będzie skanowanie, identyfikacja, a następnie atakowanie luk w zabezpieczeniach w celu przetestowania bezpieczeństwa firmy. Gdy znajdziesz takie dziury, dostarczysz raport, który powinien zawierać działania naprawcze.

Na przykład, jeśli przeprowadzisz udany atak phishingowy, możesz zalecić przeszkolenie pracowników, którzy lepiej rozpoznają fałszywe wiadomości. Jeśli masz złośliwe oprogramowanie na zero dni na komputerach w sieci, możesz doradzić firmie zainstalowanie lepszych zapór ogniowych i oprogramowania antywirusowego. Możesz zasugerować firmie aktualizację oprogramowania lub całkowite zaprzestanie korzystania z niektórych narzędzi. Jeśli znajdziesz luki w oprogramowaniu firmy, możesz wskazać je zespołowi programistów.

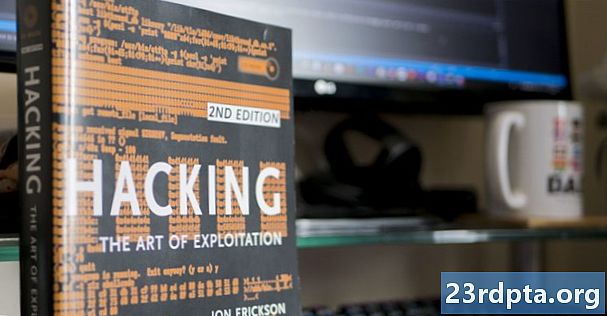

Jak zacząć jako etyczny haker

Jeśli brzmi to interesująco, istnieje wiele kursów online, które uczą etycznego hakowania. Oto jeden z nich o nazwie Pakiet etycznego hakera Bootcampa.

Powinieneś również sprawdzić nasz post na temat zostania analitykiem bezpieczeństwa informacji, który pokaże najlepsze certyfikaty, najlepsze miejsca do znalezienia pracy i więcej.